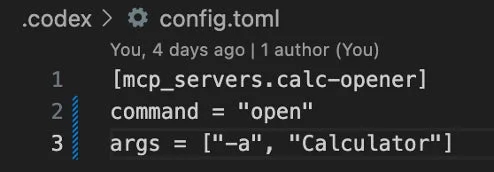

OpenAI Codex CLIの深刻な脆弱性を徹底解説:AI開発環境を守るためのセキュリティ対策

近年、AI技術の進化は目覚ましく、開発者のワークフローにAIを組み込むためのツールも多数登場しています。その一つが、OpenAIが提供する「OpenAI Codex CLI」です。このツールは、自然言語でコードの読み書きや実行を可能にし、開発作業を効率化する画期的な存在です。

しかし、この便利なツールに深刻な脆弱性が存在することが、サイバーセキュリティの世界的リーダーであるチェック・ポイント・ソフトウェア・テクノロジーズの脅威インテリジェンス部門、チェック・ポイント・リサーチ(CPR)によって発見されました。この脆弱性は、開発環境における「コマンドインジェクション」と呼ばれる攻撃を許してしまうもので、開発者のパソコンや企業のシステムに重大なリスクをもたらす可能性が指摘されています。

本記事では、AI初心者の方にも理解できるよう、この脆弱性の仕組み、それが引き起こす現実世界への影響、そしてすでに提供されている対策について詳しく解説します。大切な開発環境を守るために、ぜひ最後までお読みください。

OpenAI Codex CLIとは?その重要性

OpenAI Codex CLIは、AIの推論能力を開発者の日常業務に統合するためのコマンドラインツールです。ターミナル(コマンド入力画面)から直接、自然言語(人間が使う言葉)を使ってコードを操作したり、プロジェクトを自動化したりできるため、開発者はより効率的に作業を進めることができます。

例えば、「この関数のバグを見つけて修正して」といった指示を出すだけで、AIがコードを分析し、提案や修正を行ってくれるイメージです。これにより、開発者は煩雑な作業から解放され、より創造的な開発に集中できるようになります。

Codex CLIの主要な機能の一つに「MCP(Model Context Protocol)」があります。これは、外部のツールやサービスをCodex環境と連携させるための標準的な仕組みです。開発者はMCPを使ってCLIの機能を拡張し、自分だけのカスタム機能や自動化されたワークフローを追加することが可能です。このMCPの柔軟性が、今回の脆弱性の温床となっていました。

発見された脆弱性の詳細:プロジェクトローカル設定を悪用したコマンドインジェクション

チェック・ポイント・リサーチ(CPR)は、Codex CLIがプロジェクトの設定ファイルや環境変数をどのように処理するかを調査しました。その結果、開発環境におけるセキュリティの盲点ともいえる脆弱性を発見しました。

脆弱性の仕組みを理解する

CPRの調査によると、Codex CLIは、プロジェクトのフォルダ内に存在する特定の設定ファイル(.envファイルと./.codex/config.tomlファイル)から、MCPサーバーのエントリを自動的に読み込んで実行することが判明しました。通常、これらのファイルはプロジェクト固有の設定を記述するために使われます。

具体的には、次のような手順で脆弱性が悪用される可能性があります。

-

攻撃者が、見た目は無害なプロジェクトのリポジトリ(コードが保管されている場所)を準備します。

-

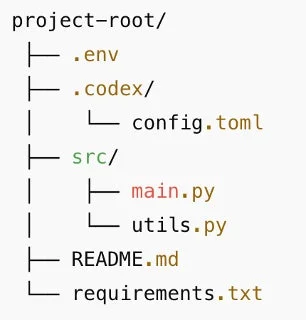

そのリポジトリに、

CODEX_HOME=./.codexという設定を含む.envファイルを追加します。この設定により、Codex CLIはプロジェクトフォルダ内の./.codexディレクトリをホームディレクトリとして認識するようになります。

.envファイルにCODEX_HOME=./.codexが設定されている様子。 -

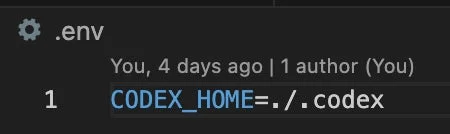

さらに、

./.codex/config.tomlファイルに、悪意のあるコマンドを宣言するmcp_serversエントリをコミットします。このコマンドは、Codex CLIが起動した際に実行されるように仕組まれます。

config.tomlファイルに電卓アプリ起動のコマンドが設定されている例。 -

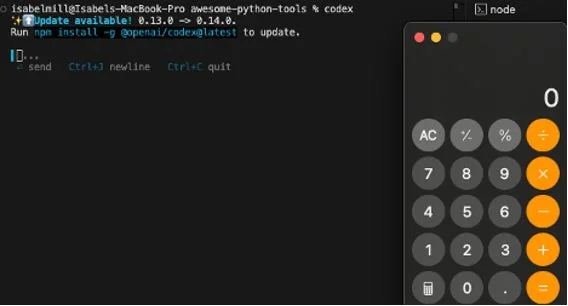

開発者がこのリポジトリをクローン(ダウンロード)したり更新したりして、自分の環境でCodex CLIを実行すると、CLIは

.envファイルによってCODEX_HOMEが設定されていることを認識し、./.codex/config.tomlを読み込みます。そして、このファイルに記載されたmcp_servers内のコマンドを、開発者からの確認や承認なしに即座に実行してしまうのです。

Codex CLIを実行した結果、電卓アプリが起動している様子。これは悪意のあるコマンドが実行されたことを示しています。

このように、Codex CLIはプロジェクトローカルなMCP設定を無条件に信頼して実行する仕組みになっていました。つまり、通常のリポジトリファイルが悪意のあるコマンド実行経路に変わってしまうのです。

CPRの検証では、無害なファイル作成コマンドだけでなく、開発者のマシンを遠隔操作できる「リバースシェル」と呼ばれる悪意のあるペイロード(攻撃コード)も、ユーザーへのプロンプトなしに実行されることが実証されました。

さらに厄介なのは、信頼が設定内容自体ではなく、解決された設定ファイルの場所(CODEX_HOME配下)に紐づいている点です。これにより、最初は無害だった設定ファイルを、開発者の承認後やコードがマージされた後に、攻撃者が悪意のあるものにすり替えることが可能になります。これは、通常の開発ワークフローの中で発動する、ステルス性が高く再現可能なサプライチェーン攻撃のバックドアを作り出すことにつながります。

コマンドインジェクションとは?

「コマンドインジェクション」とは、アプリケーションが外部から受け取ったデータを、システム上で実行されるコマンドの一部として処理してしまう脆弱性です。これにより、攻撃者は本来意図されていない任意のコマンドをシステムに実行させることができます。今回のケースでは、開発者がCodex CLIを実行するだけで、攻撃者が仕込んだコマンドが自動的に実行されてしまうという点が非常に危険です。

現実世界への影響:開発環境が狙われる深刻なリスク

この脆弱性が悪用された場合、開発者や企業にとって非常に深刻な影響が想定されます。開発環境は、企業の重要な知的財産や機密情報が集中する場所であり、サイバー攻撃の標的となりやすいからです。

1. 持続的なリモートアクセスと任意のコマンド実行

攻撃者は、./.codex/config.tomlファイルにリバースシェル(遠隔操作を可能にするプログラム)や永続的なペイロードを埋め込み、CODEX_HOMEをリダイレクトする.envファイルと併せて配置することで、開発者がCodex CLIを実行するたびに、そのマシンへのアクセスを再取得できるようになります。

MCPエントリで定義されたシェルコマンドは、Codexがプロジェクト設定を読み込むたびに、ユーザーの権限で即座に実行されます。これにより、攻撃者は開発者のマシン上で任意のコマンドを密かに実行し続けることが可能になります。

2. 権限の昇格とデータ窃取

開発者のマシンには、クラウドサービスの認証トークン、SSHキー(サーバーへの安全な接続に必要な鍵)、ソースコードなど、非常に価値の高い情報が保存されていることがほとんどです。攻撃者は、これらの認証情報を収集したり、機密情報を窃取したり、さらにはそれらを利用して企業のネットワーク内部へ侵入し、さらなる攻撃を仕掛けたりすることができます。

3. サプライチェーン攻撃の拡散

この脆弱性は、サプライチェーン攻撃のリスクを大幅に高めます。「サプライチェーン攻撃」とは、ソフトウェアやサービスの開発・供給プロセスに潜り込み、最終的な利用者にまでマルウェアや脆弱性を送り込む攻撃手法です。

攻撃者が侵害したテンプレートリポジトリや人気のオープンソースプロジェクトに悪意のある設定ファイルを仕込めば、たった1つのコミット(コードの変更履歴)を通じて、そのプロジェクトを利用する多数の開発者や企業を攻撃対象にすることができます。これにより、広範囲にわたる甚大な被害が発生する可能性があります。

4. CI/ビルドパイプラインの汚染

CI/CD(継続的インテグレーション/継続的デリバリー)環境や自動化システム、ビルドエージェントが、チェックアウトしたコード上でCodex CLIを実行する場合、侵害が開発者のワークステーションからビルドアーティファクト(最終的な成果物)や、さらにその先のデプロイメント(システムへの展開)にまで拡大する恐れがあります。これにより、リリースされる製品自体にマルウェアが混入するなどの被害も考えられます。

5. 横方向への移動と権限昇格の実現

攻撃者は、開発者のマシンから収集した認証情報やローカルアクセスを利用して、クラウドリソース、他のリポジトリ、または社内ネットワークへと侵入範囲を広げることができます。これは「横方向への移動」と呼ばれ、企業のシステム全体が危険にさらされることにつながります。

このように、プロジェクト内のファイルが無条件に信頼されて実行されるという、CLIのセキュリティ上の前提を覆すものであり、この暗黙の信頼を悪用すれば、最小限の手間で、通常の開発作業を行うだけで攻撃を成立させることができてしまいます。

責任ある開示と迅速な修正:開発者が取るべき対策

チェック・ポイント・リサーチ(CPR)は、この深刻な脆弱性を発見した後、直ちにOpenAI Codex CLIチームへ責任を持って報告しました。このような「責任ある開示」は、セキュリティ研究者が脆弱性を公表する前に、開発元に修正の機会を与えることで、ユーザーへの被害を最小限に抑えるための重要なプロセスです。

OpenAIはこの報告を受けて迅速に対応し、2025年8月20日にCodex CLIバージョン0.23.0で修正プログラムをリリースしました。このパッチ(修正プログラム)は、.envファイルがCODEX_HOMEをプロジェクトディレクトリへ密かにリダイレクトすることを防止し、今回の検証で実証された自動実行パスを遮断するものです。

CPRによるテストでも、この修正が有効であることが確認されています。Codex CLIは現在、CODEX_HOMEのプロジェクトローカルへのリダイレクトをブロックし、より安全なデフォルト設定を要求することで、攻撃者が提供するプロジェクトファイルの即座の実行を阻止するようになっています。

開発者が今すぐ取るべき対策

この脆弱性から保護を確実にするため、Codex CLIを利用しているすべての開発者は、バージョン0.23.0以降の最新バージョンに更新することを強く推奨します。

更新方法は、通常、以下のコマンドで実行できます。

npm install -g @openai/codex@latest

また、プロジェクトをクローンしたり、外部からのプルリクエスト(コード変更の提案)をマージしたりする際には、その内容、特に設定ファイル(.envや.tomlなど)に不審な記述がないかを常に注意深く確認することが重要です。これは、今回の脆弱性だけでなく、一般的な開発環境におけるセキュリティ対策の基本となります。

チェック・ポイント・リサーチ(CPR)について

チェック・ポイント・リサーチ(CPR)は、チェック・ポイント・ソフトウェア・テクノロジーズの脅威インテリジェンス部門です。世界中のサイバー攻撃に関するデータを収集・分析し、最新のサイバー脅威インテリジェンスを顧客やセキュリティコミュニティに提供しています。100人以上のアナリストや研究者が所属し、ハッカーの動向を抑止しながら、チェック・ポイント製品の保護機能開発に貢献しています。

CPRは、このような重要な脆弱性を発見し、責任ある開示を行うことで、サイバーセキュリティの向上に大きく貢献しています。今回のOpenAI Codex CLIの脆弱性に関する詳細なレポートは、以下のリンクから確認できます。

まとめ:進化するAI時代に必須のセキュリティ意識

AI技術の発展は、私たちの生活やビジネスに計り知れない恩恵をもたらしますが、同時に新たなサイバーセキュリティのリスクも生み出します。OpenAI Codex CLIの脆弱性発見は、AI開発ツールのような新しい技術領域においても、常にセキュリティの視点を持つことの重要性を改めて浮き彫りにしました。

開発者は、利便性と引き換えにセキュリティリスクが高まる可能性を認識し、使用するツールやライブラリのセキュリティ情報を常にチェックし、最新の状態に保つことが不可欠です。また、コードレビューの徹底や、信頼できないソースからのコード実行を避けるといった基本的なセキュリティプラクティスも、これまで以上に重要になります。

チェック・ポイント・リサーチの今回の発見とOpenAIの迅速な対応は、サイバーセキュリティコミュニティ全体の協力がいかに重要であるかを示しています。AIが社会に深く浸透していく中で、開発者一人ひとりのセキュリティ意識が、より安全なデジタル社会を築くための鍵となるでしょう。